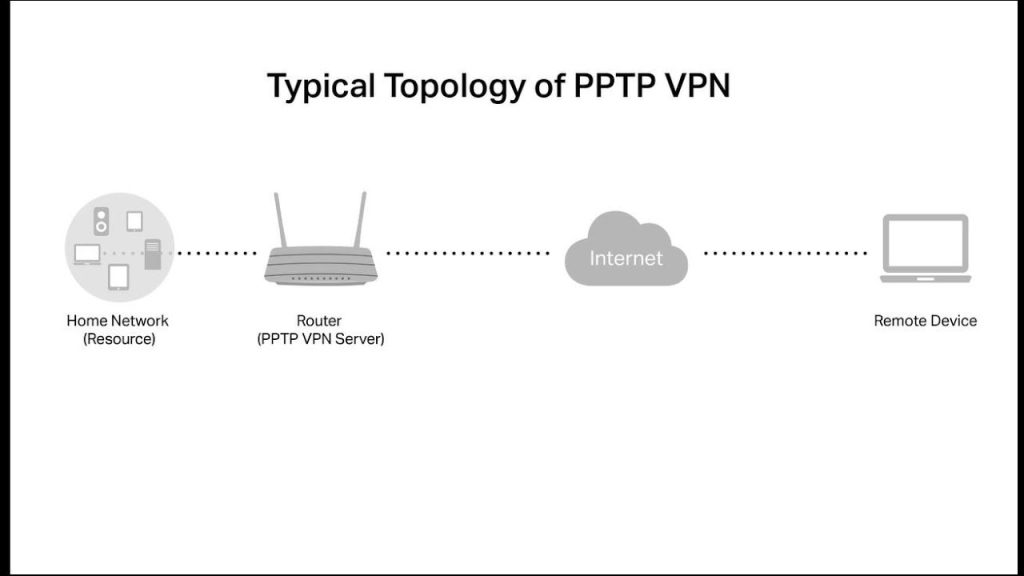

Protokol Tunneling Point-to-Point

Point-to-Point Tunneling Protocol ( PPTP ) adalah metode usang untuk mengimplementasikan jaringan pribadi virtual . PPTP memiliki banyak masalah keamanan yang terkenal.

PPTP menggunakan saluran kontrol TCP dan terowongan Enkapsulasi Perutean Generik untuk mengenkapsulasi paket PPP . Banyak VPN modern menggunakan berbagai bentuk UDP untuk fungsi yang sama ini.

Spesifikasi PPTP tidak menjelaskan fitur enkripsi atau otentikasi dan bergantung pada Point-to-Point Protocol yang di-tunnel untuk mengimplementasikan setiap dan semua fungsi keamanan.

Implementasi PPTP yang dikirimkan bersama keluarga produk Microsoft Windows mengimplementasikan berbagai tingkat otentikasi dan enkripsi secara asli sebagai fitur standar tumpukan Windows PPTP. Tujuan penggunaan protokol ini adalah untuk memberikan tingkat keamanan dan tingkat akses jarak jauh yang sebanding dengan produk VPN biasa .

Sejarah

Sebuah spesifikasi untuk PPTP diterbitkan pada Juli 1999 sebagai RFC 2637 dan dikembangkan oleh konsorsium vendor yang dibentuk oleh Microsoft , Ascend Communications, 3Com , dan lainnya.

PPTP belum diusulkan atau diratifikasi sebagai standar oleh Satuan Tugas Rekayasa Internet .

Deskripsi

Sebuah terowongan PPTP di pakai oleh komunikasi ke rekan pada TCP port 1723. Koneksi TCP ini kemudian di gunakan untuk memulai dan mengelola terowongan GRE ke rekan yang sama. Format paket PPTP GRE tidak standar, termasuk bidang nomor pengakuan baru yang menggantikan bidang perutean tipikal di header GRE. Namun, seperti dalam koneksi GRE normal, paket GRE yang di modifikasi tersebut secara langsung di enkapsulasi ke dalam paket IP, dan di lihat sebagai protokol IP nomor 47. Terowongan GRE di gunakan untuk membawa paket PPP yang di enkapsulasi, memungkinkan tunneling protokol apa pun yang dapat di bawa dalam PPP, termasuk IP , NetBEUI dan IPX .

Dalam implementasi Microsoft, lalu lintas PPP tunneled dapat di autentikasi dengan PAP , CHAP , MS-CHAP v1/v2 .

Keamanan

PPTP telah menjadi subjek dari banyak analisis keamanan dan kerentanan keamanan yang serius telah di temukan dalam protokol. Kerentanan yang di ketahui berhubungan dengan protokol otentikasi PPP yang di gunakan, desain protokol MPPE serta integrasi antara otentikasi MPPE dan PPP untuk pembuatan kunci sesi.

Ringkasan kerentanan ini di bawah ini:

MS-CHAP -v1 pada dasarnya tidak aman. Ada alat untuk mengekstrak hash Kata Sandi NT dari pertukaran MSCHAP-v1 yang di ambil.

Saat menggunakan MS-CHAP-v1, MPPE menggunakan kunci sesi RC4 yang sama untuk enkripsi di kedua arah aliran komunikasi. Ini dapat di analisis dengan metode standar dengan meng-XOR aliran dari setiap arah bersama-sama.

MS-CHAP-v2 rentan terhadap serangan kamus pada paket respons tantangan yang di tangkap. Ada alat untuk melakukan proses ini dengan cepat.

Pada tahun 2012, di tunjukkan bahwa kompleksitas serangan brute force pada kunci MS-CHAP-v2 setara dengan serangan brute force pada satu kunci DES . Layanan online juga di demonstrasikan yang mampu mendekripsi kata sandi MS-CHAP-v2 MD4 dalam 23 jam.

MPPE menggunakan stream cipher RC4 untuk enkripsi. Tidak ada metode untuk otentikasi aliran ciphertext dan oleh karena itu ciphertext rentan terhadap serangan bit-flipping. Penyerang dapat memodifikasi aliran dalam perjalanan dan menyesuaikan bit tunggal untuk mengubah aliran keluaran tanpa kemungkinan deteksi. Pembalikan bit ini dapat di deteksi oleh protokol itu sendiri melalui checksum atau cara lain.

EAP-TLS dipandang sebagai pilihan otentikasi yang unggul untuk PPTP; namun, ini membutuhkan implementasi infrastruktur kunci publik untuk sertifikat klien dan server. Dengan demikian, ini mungkin bukan opsi otentikasi yang layak untuk beberapa instalasi akses jarak jauh. Terlebih sebagian besar jaringan yang menggunakan PPTP harus menerapkan langkah-langkah keamanan tambahan atau di anggap sama sekali tidak sesuai untuk lingkungan internet modern. Pada saat yang sama, melakukannya berarti meniadakan manfaat protokol yang di sebutkan di atas sampai titik tertentu.

Editor: Rza