Baru-baru ini kampanye berbahaya yang mengirimkan ransomware Magniber telah menargetkan pengguna rumahan Windows dengan pembaruan keamanan palsu.

Pelaku ancaman membuat di situs web September yang mempromosikan antivirus palsu dan pembaruan keamanan untuk Windows 10 juga melalui pembaruan pada browser.

File berbahaya jika kita mengunduh (arsip ZIP) berisi JavaScript yang memicu infeksi rumit dengan malware enkripsi file.

Sebuah laporan dari tim intelijen ancaman HP mencatat bahwa operator ransomware Magniber menuntut pembayaran hingga $2.500 bagi pengguna rumahan untuk menerima alat dekripsi dan memulihkan file mereka.

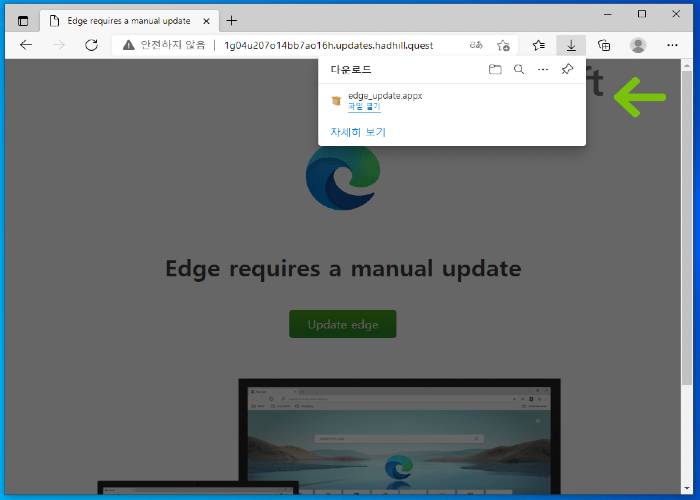

ASEC menemukan kalau malware Magniber saat ini didistribusikan lewat update atau pembaruan pada browser Microsoft Edge, dan Google Chrome.

Ia bisa menyusup dengan mudah lewat pembaruan ini. Magniber menyamarkan dirinya sebagai paket update “.appx” dengan tandatangan sertifikat yang valid.

Maksudnya sistem Windows menganggap malware itu sebagai aplikasi yang sah dan tetap melanjutkan proses installasi.

Setelah diinstal, paket .appx berbahaya membuat dua file berbahaya yaitu “wjoiyyxzllm.dll” dan “wjoiyyxzllm.exe” di folder non-deskrip dalam “C:\Progam Files\WindowsApps”.

Rantai Infeksi Magniber Ransomware Baru

Dalam kampanye sebelumnya, pelaku ancaman menggunakan file MSI dan EXE.

Untuk yang baru-baru ini aktif, beralih ke file JavaScript yang memiliki nama – nama berikut:

SYSTEM.Critical.Upgrade.Win10.0.ba45bd8ee89b1.js

SYSTEM.Security.Database.Upgrade.Win10.0.jse

Antivirus_Upgrade_Cloud.29229c7696d2d84.jse

ALERT.System.Software.Upgrade.392fdad9ebab262cc97f832c40e6ad2c.js

File-file ini dikaburkan dan menggunakan variasi teknik “DotNetToJScript” untuk mengeksekusi file .NET di memori sistem, menurunkan risiko deteksi oleh produk antivirus yang tersedia di host.

File .NET menerjemahkan kode shell yang menggunakan pembungkusnya sendiri untuk membuat panggilan sistem tersembunyi dan memasukkannya ke dalam proses baru sebelum mengakhiri prosesnya sendiri.

Shellcode menghapus file salinan bayangan melalui WMI dan menonaktifkan fitur pencadangan dan pemulihan melalui “bcdedit” dan “wbadmin.”

Ini meningkatkan kemungkinan untuk mendapatkan bayaran karena korban memiliki satu pilihan lebih sedikit untuk memulihkan file mereka.

Dalam melakukan tindakan ini, Magniber menggunakan bypass untuk fitur User Account Control (UAC) di Windows.

Itu bergantung pada mekanisme yang melibatkan pembuatan kunci registri baru yang memungkinkan bisa menentukan shell command.

Editor : Irfan